30 octobre 2015 |

La Revue POLYTECHNIQUE 08/2015 |

Informatique

Cyber-attaques et cybercriminalité

De nouvelles tactiques permettent aux cybercriminels aguerris d’accéder aux réseaux des entreprises ciblées et de les utiliser. Le rapport annuel sur les menaces de sécurité de la société de sécurité informatique Symantec révèle que cinq grandes entreprises sur six ont été ciblées l’an passé, soit une augmentation de 40 % par rapport à l’année précédente.

Dans le monde hyper-connecté d’aujourd’hui, la question n’est plus de savoir si vous allez être attaqué, mais plutôt quand et comment. L’«Internet Security Threat Report» (Rapport annuel sur les menaces de sécurité Internet ISTR) de Symantec, volume 20), met en exergue un changement tactique de la part des cyber-attaquants: Ils s’infiltrent dans les réseaux et échappent à toute détection en détournant l’infrastructure des grandes entreprises et en l’utilisant contre elles.

Plus besoin de forcer la porte

«Les attaquants n’ont pas besoin de forcer la porte du réseau d’une entreprise si la clé est déjà à portée de main», souligne Kevin Haley, directeur de Symantec Security Response. Et Kevin Haley d’ajouter: «Ils piègent les entreprises en les faisant s’auto-infecter via des chevaux de Troie lors de mises à jour de logiciels standard. Ils attendent ensuite patiemment que leurs cibles téléchargent ces mises à jour infectées, leur donnant ainsi libre accès au réseau de l’entreprise».

Le secteur industriel et les PME suisses: une cible privilégiée pour les hackers

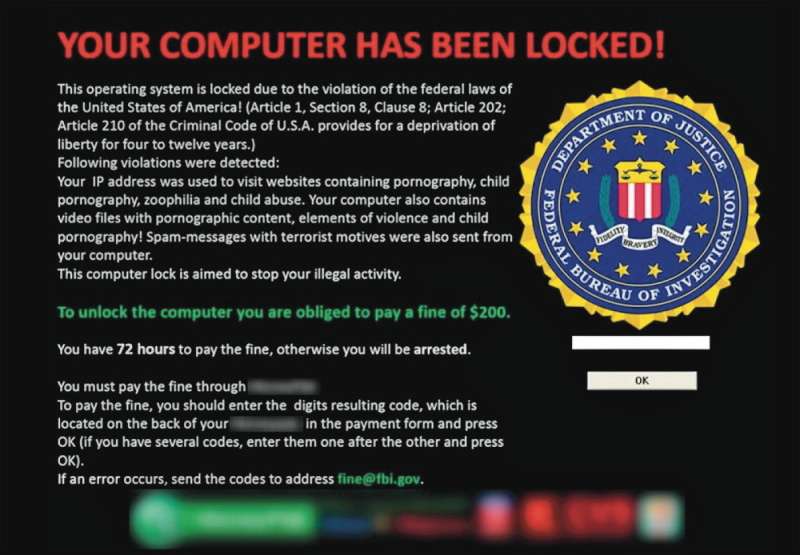

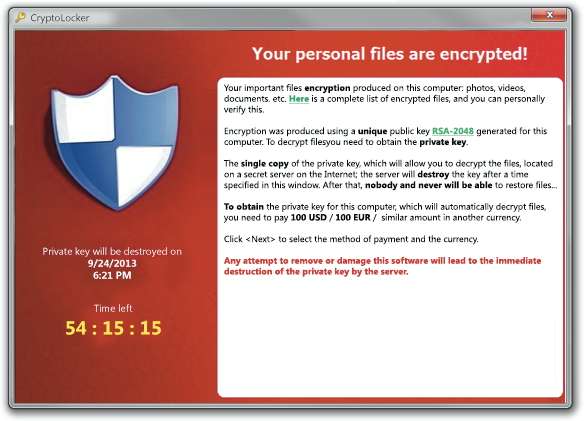

La Suisse est parvenue à améliorer son classement dans la liste des pays les plus attaqués, passant de la 47e place en 2012 à la 52e en 2013, puis à la 54e en 2014. Certains pays frontaliers comme l’Allemagne (6e) ou la France (14e) ont été beaucoup plus souvent la cible de cyber-attaques, y compris l’année dernière. Si les grandes entreprises comptant plus de 2500 employés sont majoritairement visées (26,3 %), il est frappant de voir que les PME suisses se retrouvent également régulièrement dans le collimateur des cybercriminels (22,8 %). Autre surprise au pays des banques: les entreprises du secteur industriel (manufacturing) sont plus souvent attaquées (18,5 %) que celles du secteur financier (15,4 %). On peut y voir le résultat des mesures de sécurisation renforcées prises par les banques, mais peut-être également l’indice d’une augmentation de l’espionnage industriel. Par ailleurs, les «ransomwares» restent un problème récurrent. Ces chevaux de Troie verrouillent des fichiers ou des dossiers sur l’ordinateur, les navigateurs web, voire même le disque dur tout entier et réclament de l’argent par payement en ligne pour en restituer l’accès. L’année passée, les ordinateurs suisses ont subi en moyenne 177 attaques de ce type par jour.

Les attaquants parviennent à leurs fins rapidement et avec précision

2014 aura été une année record pour les vulnérabilités «zero-day» (vulnérabilité informatique n’ayant fait l’objet d’aucune publication ou n’ayant aucun correctif connu), et une étude de Symantec révèle qu’il aura fallu en moyenne 59 jours aux éditeurs de logiciels pour créer et déployer des correctifs, alors qu’il ne leur en fallait que quatre en 2013. Les attaquants ont profité de ce retard et, dans le cas de «Heartbleed» par exemple, ont été très réactifs pour exploiter la vulnérabilité dans les quatre heures qui ont suivi. Ce sont au total 24 vulnérabilités zero-day qui ont été découvertes en 2014, laissant le terrain libre aux attaquants d’exploiter les failles de sécurité connues avant qu’elles ne soient corrigées.

Remarque: «Heartbleed» est une vulnérabilité logicielle présente dans la bibliothèque de cryptographie open source OpenSSL depuis mars 2012, qui permet à un «attaquant» de lire la mémoire d’un serveur ou d’un client pour récupérer, par exemple, les clés privées utilisées lors d’une communication avec le protocole Transport Layer Security (TLS). Découverte en mars 2014 et rendue publique le 7 avril 2014, elle concerne de nombreux services Internet. Ainsi 17 % des serveurs web dits sécurisés, soit environ un demi-million de serveurs, seraient touchés par la faille au moment de la découverte du bogue.

Pendant ce temps, les attaquants expérimentés ont continué à pénétrer les réseaux par des attaques de «spear-phishing» très ciblées, en augmentation de 8 % en 2014. Remarque: Contrairement à l’hameçonnage traditionnel basé sur l’envoi d’un message générique à un grand nombre de destinataires, le «spear phishing» se focalise sur un nombre limité d’utilisateurs (souvent un seul) auxquels est envoyé un message fortement personnalisé. Ce qui rend l’année 2014 particulièrement intéressante est la précision de ces attaques qui ont eu recours à 20 % de couriels en moins pour parvenir à leurs fins et incorporer plus de logiciels malveillants par téléchargement entre autres exploits en ligne.

Quelques autres attaquants repérés par Symantec

Il y a ceux qui utilisent des comptes de messagerie volés à une victime d’une entreprise afin d’en harponner d’autres au bout de la chaîne alimentaire, ceux qui profitent des outils et des procédures de gestion des entreprises pour déplacer les IP volées au sein du réseau d’entreprise avant de les en extraire et d’autres encore qui conçoivent des logiciels d’attaque personnalisés au sein même du réseau de leurs victimes, afin de mieux dissimuler leurs activités.

L’extorsion numérique en hausse

Si le courriel reste un vecteur d’attaque privilégié pour les cybercriminels, ces derniers continuent d’expérimenter de nouvelles méthodes d’attaque sur les périphériques mobiles et les réseaux sociaux afin d’atteindre plus de personnes, en faisant des efforts moindres. Ils mettent également au point des routines de blocage de navigateurs en émettant un formulaire de payement en ligne pour les débloquer (avec versements par le système anonyme «Paypal, par exemple).

«Les cybercriminels sont paresseux par nature, ils préfèrent des outils automatisés et se faire aider par des consommateurs qui réalisent leur sale travail é leur place et à leur insu», constate Kevin Haley, qui précise: «L’année dernière, 70 % des arnaques sur les réseaux sociaux ont été partagées manuellement dans la mesure où les attaquants ont profité de la confiance que les personnes accordent aux contenus partagés par leurs amis».

Des méthodes encore plus agressives

Alors que les arnaques sur les réseaux sociaux peuvent rapidement rapporter de l’argent aux cybercriminels, certains se tournent vers des méthodes d’attaque plus lucratives et agressives comme le «ransomware», qui bloque littéralement, non seulement le navigateur, mais prend carrément le terminal en otage contre le versement d’une rançon. L’an dernier, ce type de programme malveillant a augmenté de 113 % et sa variante «crypto locker», a fait 45 fois plus de victimes qu’en 2013. Plutôt que de se faire passer pour les autorités et de réclamer le paiement d’amende pour le contenu volé, technique de «ransomware» traditionnelle, le style d’attaque de «crypto-ransomware» est plus vicieux en cela qu’il retient en otage via des techniques de chiffrement des fichiers de la victime, ses photos et d’autres contenus numériques, sans même masquer ses intentions.

Rester calme et adopter la bonne attitude

Face aux attaquants qui persistent et évoluent en changeant constamment de tactique, les entreprises et les particuliers peuvent mettre en place toute une série de mesures pour se protéger. Pour commencer, l’éditeur de logiciels de sécurité Symantec recommande par exemple les bonnes pratiques suivantes:

Pour les entreprises, ne pas être pris au dépourvu et utiliser des solutions de reconnaissance des menaces avancées afin de réussir à identifier tout indicateur avant que les systèmes soient compromis et ainsi répondre plus rapidement aux incidents. il s’agit également d’adopter une attitude proactive en matière de sécurité, en l’occurrence mettre en place une sécurité multicouche des terminaux, une sécurité de réseau, un système de cryptage, une authentification forte et des filtrages confirmés. Collaborer avec un fournisseur de prestations de services de sécurité pour renforcer l’équipe informatique.

Il est aussi nécessaire de se préparer au pire: une bonne gestion des incidents permet de s’assurer que son système de sécurité est optimisé, mesurable et reproductible, afin que les enseignements tirés aident à améliorer la situation de l’entreprise en matière de sécurité. Penser également à s’adjoindre les services d’un expert tiers afin d’être aidé à gérer les crises et réaliser des procédures de recouvrement.

Finalement il est aussi recommandé de proposer aux collaborateurs concernés une formation continue sur le sujet, pour définir des lignes directrices et des politiques d’entreprise, ainsi que des procédures de protection des données sensibles sur les installations personnelles et professionnelles. Évaluer régulièrement les équipes d’investigation internes et effectuer des exercices pratiques afin de s’assurer de disposer des compétences nécessaires pour lutter efficacement contre les menaces informatiques.

Pour le grand public

Utiliser des mots de passe forts et uniques pour ses comptes et appareils et les mettre à jour régulièrement, idéalement tous les trois mois. Ne jamais utiliser le même mot de passe pour plusieurs comptes. Il est aussi recommandé d’être prudent avec les courriels et les réseaux sociaux: ne pas cliquer sur les hyperliens dans le corps des e-mails non sollicités ou sur les réseaux sociaux, en particulier s’ils viennent de sources douteuses. Les cybercriminels savent que les personnes sont plus susceptibles de cliquer sur des liens envoyés par leurs amis. C’est pourquoi ils piratent à cet effet des comptes et envoient des liens malveillants à tous les contacts du compte. Finalement il s’agit d’être conscient de ce que l’on partage. Par exemple, lorsqu’un appareil est connecté au réseau, tel qu’un routeur ou même un simple thermostat, ou lorsqu’une nouvelle application est téléchargée, il est nécessaire de vérifier les autorisations pour voir quelles données seront transmises. Il convient de désactiver l’accès à distance lorsque cela n’est pas nécessaire.

À propos de l’«Internet Security Threat Report»

L’«Internet Security Threat Report» fournit un aperçu et une analyse annuelle des menaces au niveau mondial. Le rapport est basé sur les données du «Global Intelligence Network» de Symantec que les analystes de cette société utilisent pour identifier, analyser et fournir des renseignements sur les tendances émergentes dans les attaques, l’activité de codes malveillants, le «phishing» et le «spam».

|

À propos de Symantec

Symantec Corporation est une société de services informatiques, experte en solutions de protection des données destinées à aider les particuliers, les entreprises et les gouvernements à tirer parti de toutes les possibilités qu’offrent les techniques, et ce partout et à tout moment. Fondée en avril 1982, elle gère l’un des plus importants réseaux de données au monde. Elle fournit des solutions de sécurité, de sauvegarde et de disponibilité sur lesquelles des informations stratégiques peuvent être stockées, consultées et partagées. Symantec emploie plus de 20’000 collaborateurs dans plus de 50 pays. Symantec compte parmi ses clients 99 % des sociétés figurant dans le classement Fortune 500. En 2014, la société a réalisé 6,7 milliards de dollars de chiffre d’affaires.

|

Symantec Switzerland AG

1018 Lausanne

Tél. 021 641 12 30

www.symantec.com

Des abonnements

Des abonnements