19 août 2015 |

La Revue POLYTECHNIQUE 05/2015 |

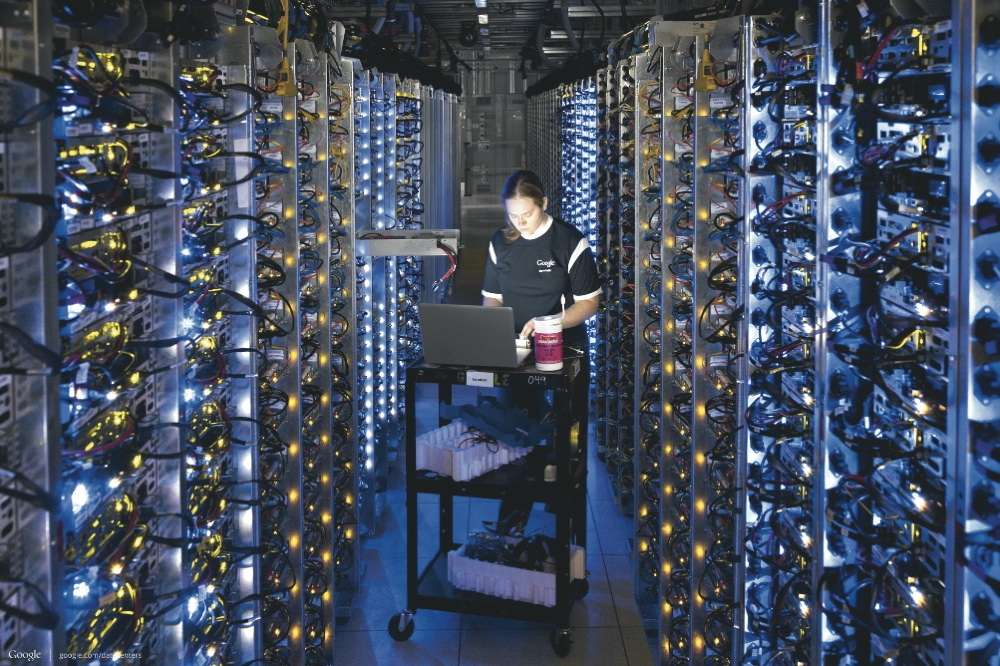

Informatique

Les entreprises face aux cyber-attaques

Les entreprises ne sont pas suffisamment préparées contre les cyber-attaques. Seule une entreprise sur trois possède un plan d’actions pour analyser et répondre rapidement aux incidents de sécurité. 57 % des entreprises possédant un plan d’actions et de réponses aux incidents ne le mettent jamais à jour ou rarement. Près de deux tiers des répondants n’ont pas une gestion active de leurs points faibles.

Les résultats de l’enquête Breach Readiness Survey de RSA, menée auprès des entreprises et concernant les dispositifs mis en place pour répondre aux quatre incidents suivant: «Response, Threat Intelligence, Analytic Intelligence, Content Intelligence», démontrent que la plupart des entreprises à travers le monde ne sont pas bien préparées pour lutter contre la cybercriminalité. Elles ne possèdent pas les techniques et procédures nécessaires pour y faire face et, par ailleurs, elles n’appliquent pas les meilleures pratiques. La réalisation de cette étude est basée sur les conclusions et les recommandations du «Security for Business Innovation Council» (SBIC), un groupe réunissant des experts de la sécurité des plus grandes sociétés internationales.

Aucune approche globale pour répondre aux incidents

L’étude a révélé que près de deux tiers des entreprises ne possèdent pas un plan d’actions pour analyser et répondre de manière efficace aux incidents de sécurité. Seules 30 % des entreprises interrogées ont mis en place des procédures en cas d’attaque. A cela s’ajoute le fait que ces plans, pour autant qu’ils existent, ne sont généralement ni revus, ni adaptés aux nouvelles menaces. En effet, 57 % des entreprises possédant un plan d’actions et de réponses aux incidents ne le mettent jamais à jour ou rarement.

Capacité limitée pour détecter toute activité suspecte

Le «Content Intelligence» se réfère à la capacité d’identifier les informations et données critiques de l’entreprise en mettant en œuvre des outils et des processus de surveillance. A cet égard, de nombreuses entreprises ont un grand retard à rattraper: seules 45 % utilisent une solution centralisée, qui recueille des données de sécurité pertinentes pour détecter toute activité suspecte et déclencher une alarme. Beaucoup d’entreprises trouvent également difficile de détecter les «faux-positifs». Ces derniers sont des fichiers mal analysés et faussement classés comme infectés par un virus par le programme antivirus. Or, seule une entreprise sur deux met régulièrement à jour ses paramètres de cyber-sécurité pour éviter à l’avenir ces fausses alarmes.

Lacunes dans l’analyse criminelle des réseaux

Après une menace de sécurité, le logiciel malveillant devrait être examiné sur un plan criminel pour découvrir quel était le but de l’attaque et analyser le fonctionnement du logiciel en question. La plupart des entreprises disposent aujourd’hui de cette fonction de l’«Analytic Intelligence». Ainsi, 72 % des entreprises ont confié qu’elles peuvent analyser leur ordinateur hôte de façon légale. Il y a, malgré tout, des déficits dans l’analyse criminelle des réseaux: seulement 42 % des répondants possèdent des outils pour analyser la criminalité de réseau, avec des fonctions telles que la capture de paquets et l’analyse du flux de données.

«Threat Intelligence»: les sources d’informations externes sont sous-estimées

Le «Threat Intelligence» se réfère à la collecte et l’analyse d’informations sur les menaces provenant d’Internet. Ceci est important, car la plupart des agresseurs connaissent et tirent toujours parti des mêmes failles. Mais seulement 60 % des entreprises opèrent une gestion active des vulnérabilités potentielles afin de les identifier et de les évaluer. La plupart des entreprises interrogées sous-estiment également la valeur de l’information externe. Plus de la moitié n’utilisent pas de données externes pour être à jour et au courant des différents objectifs et fonctionnements des logiciels malveillants.

Cette étude a été menée auprès de 170 responsables de la sécurité dans trente pays, dont 60 % aux États-Unis, 30 % dans la zone EMEA et 10 % en Asie. Le «Security for Business Innovation Council» (SBIC), dont les recommandations forment la base de cette étude, publie régulièrement des rapports sur le rôle de la sécurité informatique dans le cadre des entreprises.

|

À propos d’EMC

EMC aide les entreprises et les fournisseurs de services à travers le monde à faire évoluer leur mode de fonctionnement vers un modèle «IT as a Service» (services informatiques à la demande). Pour assurer cette transformation, le «Cloud Computing» est incontournable. Grâce à des solutions et des produits innovants, EMC accélère le passage vers le «Cloud Computing» et aide les entreprises à stocker, gérer, protéger, et analyser leur ressource la plus précieuse: l’information. Elles bénéficient ainsi d’une infrastructure informatique plus agile, plus sûre et plus économique.

www.emc2.ch

|

Des abonnements

Des abonnements